ELATEC & YubiKey: das perfekte Sicherheitspaar

Die Zahl der Cyberangriffe steigt: Von Autovermietungen über Krankenhäuser bis hin zu Regierungsbehörden – Cyberangriffe auf Unternehmen und Organisationen nehmen zu. Die Hacker werden dabei immer raffinierter. Herkömmliche Methoden zum Schutz von Konten, wie beispielsweise die SMS-basierte Zwei-Faktor-Authentifizierung, reichen daher kaum noch aus, um Software und Systeme zu schützen.

ELATEC und Yubico bieten Sicherheit für die Benutzerauthentifizierung.

Bei der überwiegenden Mehrheit der Cyberverletzungen spielt menschliches Versagen wie Unachtsamkeit oder Leichtgläubigkeit eine wichtige Rolle. Dies kann durch Phishing-Betrug oder andere Formen der Täuschung geschehen, mit denen Menschen dazu gebracht werden, vertrauliche Informationen preiszugeben oder Maßnahmen zu ergreifen, die die Sicherheit der Systeme gefährden. Zudem unterlaufen Menschen Fehler, beispielsweise indem sie auf gefälschte Links klicken oder unsichere Passwörter verwenden, wodurch die Systeme anfällig für Angriffe werden.

Unternehmen haben eine Reihe von Maßnahmen ergriffen, um die Sicherheit von Cybersystemen zu erhöhen. Dazu zählen strenge Anforderungen an Passwörter oder die Einführung einer Multi-Faktor-Authentifizierung (MFA) für sensible Systeme. Die Multi-Faktor-Authentifizierung, auch bekannt als Zwei-Faktor-Authentifizierung oder 2FA, ist ein Sicherheitssystem, bei dem Benutzer zwei oder mehr Nachweise (oder „Faktoren“) erbringen müssen, um ihre Identität zu überprüfen. Erst wenn die Berechtigung zweifelsfrei festgestellt wurde, erhalten sie Zugang zu einem System oder Dienst. Die übliche Form der 2FA kombiniert etwas, das der Benutzer kennt (z. B. ein Passwort), mit etwas, das der Benutzer besitzt (z. B. ein Telefon oder ein Sicherheits-Token) oder mit biometrischen Informationen (z.B. Fingerabdruck oder Gesichtserkennung).

Eine der gängigsten Formen von 2FA verwendet SMS als zweiten Faktor. Bei diesem System muss ein Nutzer einen Benutzernamen und ein Kennwort eingeben, um sich bei einer Website oder einem Dienst anzumelden, sowie einen einmaligen Code, der per SMS an das Telefon des Benutzers gesendet wird. 2FA-SMS gilt als eine bequeme und sichere Methode, um Online-Konten und sensible Daten zusätzlich zu schützen. Allerdings ist sie nicht absolut sicher. Cyberkriminelle nutzen zunehmend Strategien wie „Man-in-the-Middle-Angriffe“, um an den Einmalcode zu gelangen, indem sie die Kommunikation abfangen oder die Benutzer zur Preisgabe der Informationen verleiten.

Der sogenannte Multi-Faktor-Müdigkeits-Angriff ist eine weitere Art von Cyberattacke, bei dem ein Benutzer mit mehreren Aufforderungen zur Eingabe von Zwei-Faktor-Authentifizierungscodes (MFA) überhäuft wird. Ziel dieses Angriffs ist es, den Benutzer daran zu hindern, auf sein Konto oder System zuzugreifen, oder den Benutzer dazu zu bringen, seine MFA-Codes auf einer gefälschten Anmeldeseite oder einer anderen betrügerischen Website einzugeben.

Diese Art von Angriffen kann schwer abzuwehren sein: Selbst erfahrene Benutzer können Opfer von cleveren und hartnäckigen Hackern werden. Ein einziger Fehler eines Nutzers, der seine Konten nicht richtig gesichert hat oder auf einen der vielen Tricks der Cyberkriminellen hereinfällt, kann das gesamte Unternehmen gefährden.

Mehr als nur 2FA: Hardware-Sicherheitsschlüssel als Retter in der Not

Um die steigende Zahl von Cyberangriffen zu bekämpfen, sind viele Unternehmen (und Privatpersonen) von herkömmlichen Passwortsystemen oder einfachen 2FA-SMS-Systemen abgerückt. Physische Hardwareschlüssel wie YubiKey von Yubico bieten eine Alternative.

Ein YubiKey ist ein kleines Hardware-Gerät, das für die Zwei-Faktoren-Authentifizierung verwendet wird. Es handelt sich um eine Art Sicherheits-Token, der beim Drücken ein Einmal-Passwort (One-Time-Password, kurz OTP) generiert. Der YubiKey wird in einen USB-Anschluss am Computer eingesteckt. Drückt der Benutzer die Taste auf dem Gerät, sendet dieses das OTP an den Computer, das dann zur Überprüfung der Identität des Benutzers verwendet werden kann. Dieses System bietet sowohl für Benutzer als auch für Unternehmen erhebliche Vorteile.

Erhöhte Sicherheit: Hardware-Sicherheitsschlüssel bieten eine stärkere Form der Zwei-Faktor-Authentifizierung, da sie eindeutige, einmalige Passwörter generieren, die nicht einfach repliziert oder gestohlen werden können. Dadurch wird es für Angreifer schwieriger, Zugang zu geschützten Konten oder Systemen zu erhalten, selbst wenn sie im Besitz des Passworts eines Benutzers sind. Die Benutzer können nicht dazu verleitet werden, die Informationen preiszugeben, da sie diese nicht kennen.

Komfort: Hardware-Sicherheitsschlüssel sind einfach zu verwenden und können schnell und einfach durch Drücken einer Taste auf dem Gerät aktiviert werden. Dadurch entfällt die Notwendigkeit, lange, komplizierte Codes einzugeben oder auf den Eingang einer Textnachricht zu warten. So wird der Authentifizierungsprozess für die Nutzer komfortabler.

Universelle Kompatibilität: Die meisten Hardware-Sicherheitsschlüssel, einschließlich YubiKey, sind so konzipiert, dass sie mit einer breiten Palette von Geräten und Plattformen kompatibel sind. Das bedeutet, dass ein einziger Schlüssel zum Sichern mehrerer Konten und Dienste verwendet werden kann, wodurch ein optimiertes und bequemes Benutzererlebnis gegeben ist.

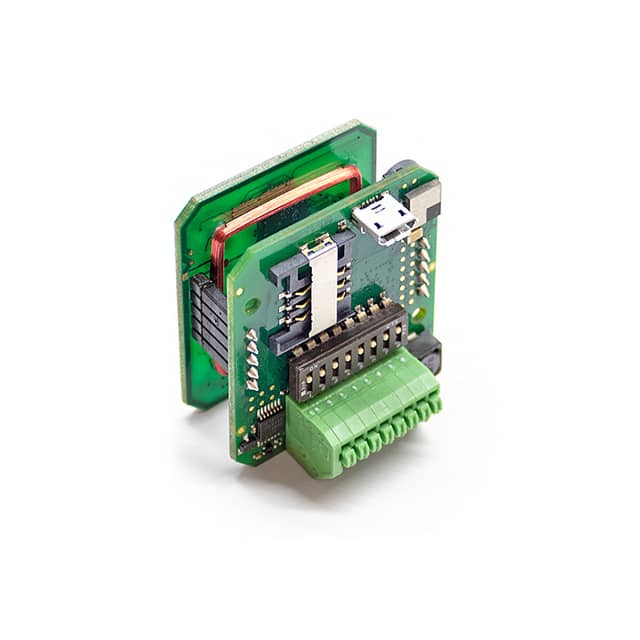

Hardware-Sicherheitsschlüssel, die die RFID-Technologie (Radio-Frequency Identification) nutzen, können mit RFID-Lesegeräten verwendet werden, um eine zusätzliche Sicherheitsebene zu schaffen. Bei dieser Art von System enthält der Hardwareschlüssel einen RFID-Chip, der ein eindeutiges, verschlüsseltes Signal aussendet, das von einem RFID-Lesegerät gelesen werden kann. Wird der Schlüssel in die Nähe des Lesegeräts gebracht, kann das Lesegerät das Signal erkennen und die Echtheit des Schlüssels überprüfen. Dadurch kann der Benutzer auf ein geschütztes Konto oder System zugreifen, indem er den Schlüssel einfach in die Nähe des Lesegeräts hält.

ELATEC und YubiKey: das perfekte Sicherheitspaar

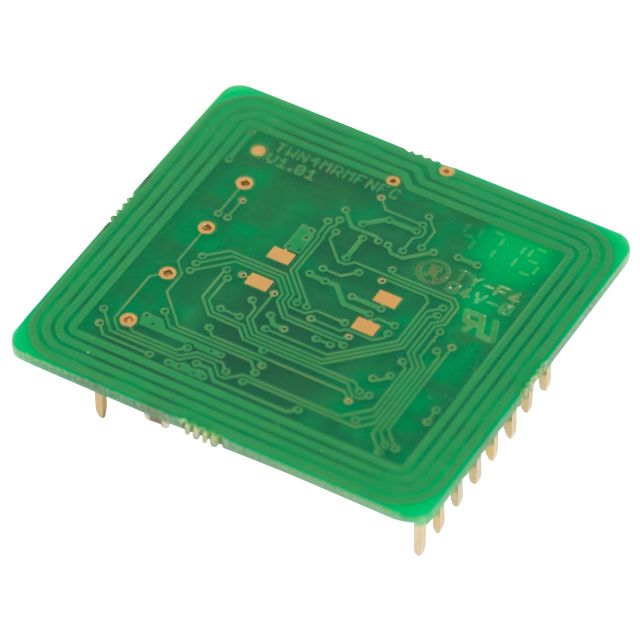

ELATEC-Leser wie der TWN4 Slim LEGIC lassen sich perfekt mit Hardware-Sicherheitsschlüsseln von Yubico kombinieren. Der schlanke Leser wird über einen Standard-Micro-USB-Anschluss an das Gerät angeschlossen und unterstützt zahlreiche Protokolle, darunter CCID und PC/SC 2.01 sowie jetzt auch YubiKey.

Für Benutzer bedeutet dies, dass sie sich mit ihrem YubiKey authentifizieren können, indem sie den Schlüssel einfach an das Lesegerät halten. YubiKey und TWN4 Slim LEGIC sind eine ideale Lösung für Single Sign-On (SSO) für Geschäftssysteme und -anwendungen sowie für viele weitere Anwendungsfälle. Durch die Ergänzung der YubiKey-Lösung mit RFID wird der Komfort für die Benutzer erhöht, da der Token nicht mehr direkt in das Gerät gesteckt werden muss. Der YubiKey kann so beispielsweise sicher an einem Schlüsselbund verbleiben. Damit verringert sich das Risiko, dass er verloren geht oder versehentlich im Gerät zurückgelassen wird. Ein NFC-Token kann auch mit Geräten verwendet werden, die nicht über eine Standard-USB-Buchse verfügen, wie z. B. Smartphones und iPads.

Möchten Sie sehen, wie YubiKey und ELATEC-Leser zusammen verwendet werden können? Kontaktieren Sie die Sicherheitsexperten von ELATEC, um mehr zu erfahren.